Security Insight

Security Insight aiuta i tecnici del SOC di primo livello a capire rapidamente se un evento di sicurezza riguarda asset strategici, fornendo un quadro chiaro e contestuale che velocizza e semplifica significativamente il processo di triage. Velocizza l’analisi avanzata e la risposta operativa dei tecnici soc di secondo e terzo livello.

Identificare applicazioni e processi sospetti, incluse esecuzioni fileless. (processi powershell e svchost)

Monitorare l’installazione di nuovi software e modifiche al sistema.

Monitorare gli utenti con privilegi elevati, per individuare escalation di privilegi sospette.

Correlare eventi di sistema con attività di rete per rilevare attacchi avanzati.

Controllo delle configurazioni di sistema e dei file critici per individuare modifiche sospette.

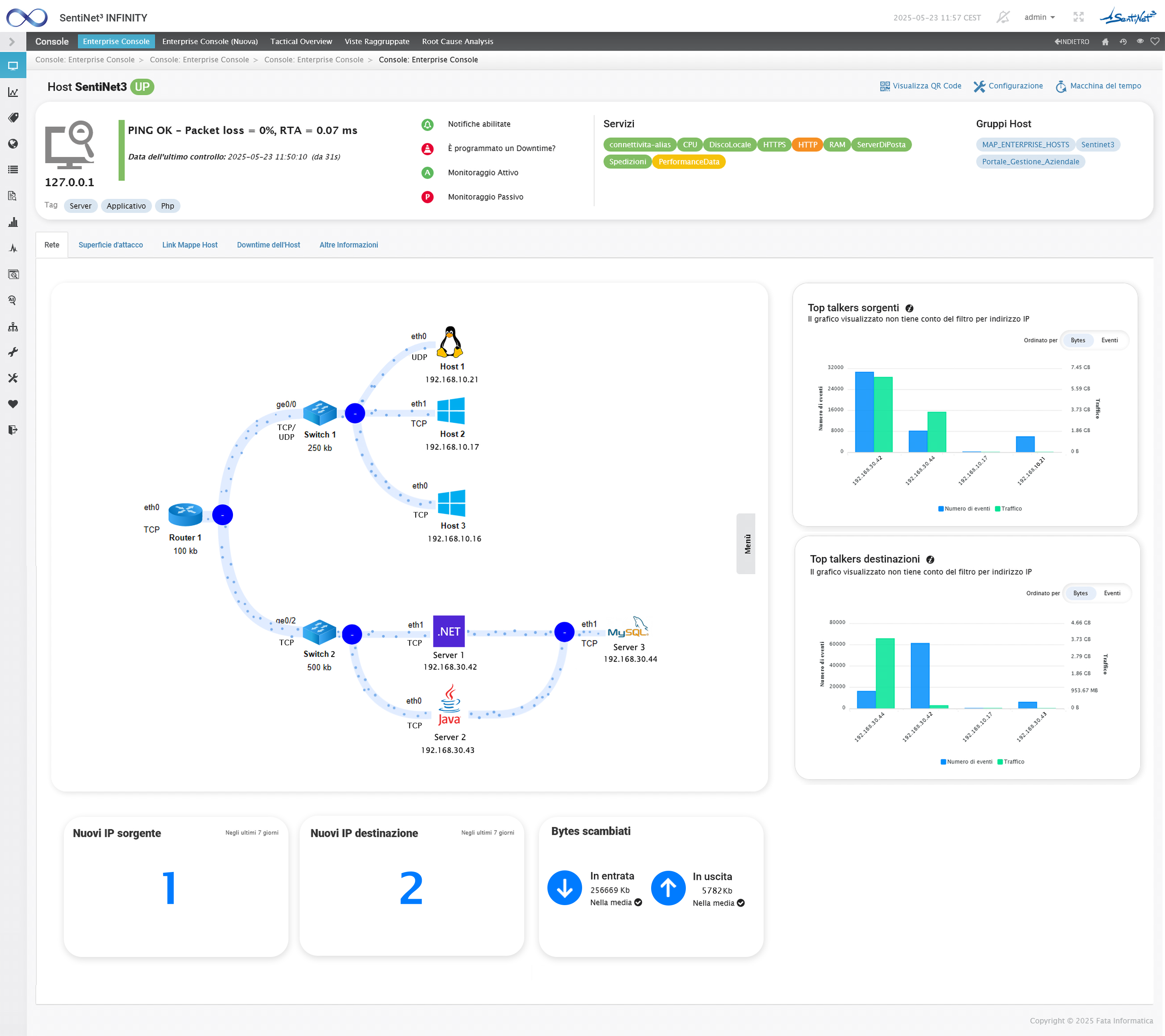

Livello 1 – Triage rapido e visibilità strategica

Monitoraggio avanzato

degli host

- Identificazione immediata del sistema operativo (Windows, Linux, macOS).

- Visualizzazione rapida dell'utilizzo di CPU, RAM e servizi attivi.

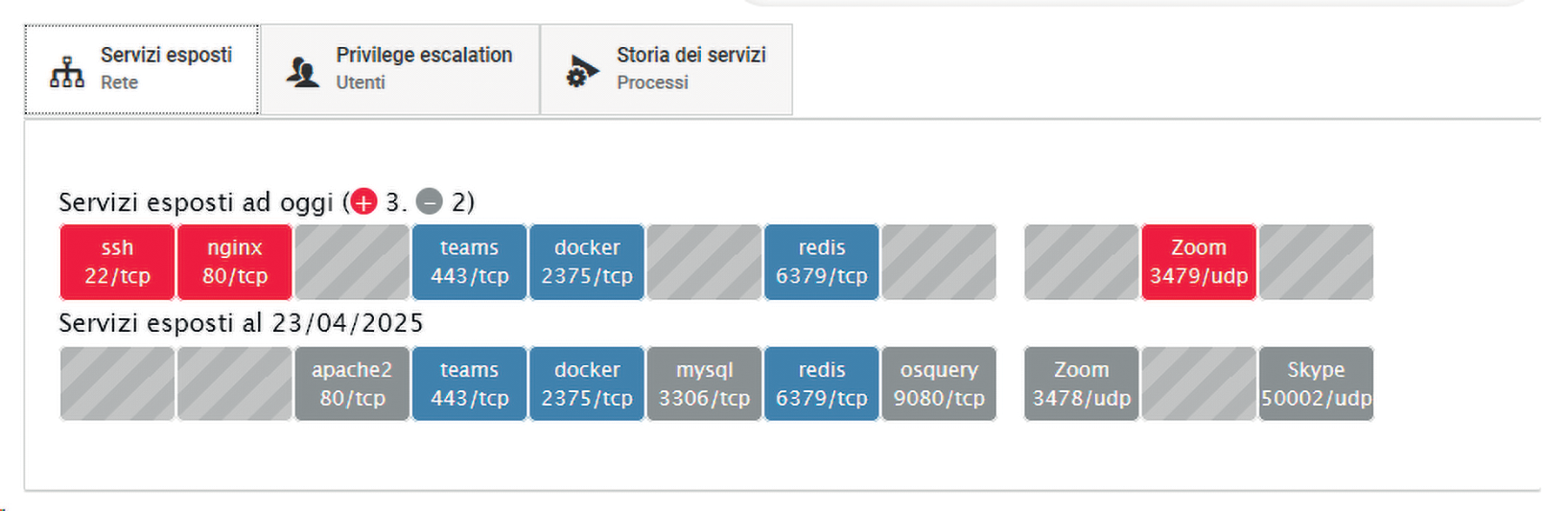

- Rilevamento di nuove porte in ascolto per identificare servizi non autorizzati.

Livello 2 e 3 – Analisi avanzata e risposta operativa

Analisi automatizzata

degli eventi

- Identificazione rapida di nuovi processi avviati e classificazione Kernel/User.

- Monitoraggio dettagliato delle attività disco e rete per rilevare comportamenti anomali.

- Analisi approfondita delle connessioni esterne per identificare comunicazioni sospette con server Command & Control (C2).

- Controllo automatico delle modifiche ai file critici di configurazione.

Threat Detection &

Correlazione Eventi

- Rilevazione automatica di processi fileless e attività sospette in memoria.

- Controllo connessioni verso IP sconosciuti o sospetti.

- Monitoraggio degli utenti con privilegi elevati per individuare escalation non autorizzate.

- Analisi dei tentativi ripetuti di accesso non riusciti (possibili attacchi brute-force).

Funzionalità chiave

Monitoraggio avanzato degli host e degli OS

- Identificazione del sistema operativo (Windows, Linux, macOS) e raccolta dati specifici.

- Monitoraggio di CPU, RAM, processi attivi, utilizzo disco e servizi in esecuzione.

- Controllo delle configurazioni di sistema e dei file critici per individuare modifiche sospette.

Threat Detection & Correlazione Eventi

- Analisi del comportamento del traffico con rilevamento di pattern anomali.

- Identificazione automatica di attività sospette e comunicazioni non autorizzate.

- Storico dettagliato del traffico per indagini post-evento.

Analisi automatizzata di eventi di sicurezza

- Identificazione di nuovi processi avviati negli ultimi 30 giorni.

- Verifica di modifiche ai file di configurazione critici, come /etc/passwd o il registro di Windows.

- Rilevamento di nuove porte in ascolto per individuare servizi non autorizzati.

- Monitoraggio delle connessioni attive verso host esterni, per individuare comunicazioni sospette con server Command & Control (C2).

Dashboard intuitive e analisi forense avanzata

- Visualizzazione grafica degli eventi di sicurezza con timeline interattive.

- Filtri avanzati per eventi sospetti, con possibilità di correlazione tra più dati.

- Reportistica dettagliata su stato degli host, software installati e anomalie riscontrate.